Come utilizzare gli strumenti di protezione della privacy del telefono?

È ora di prendersi cura dei tuoi messaggi, chiamate e dati!

Google invia un sacco di programmazione gratuita con Android, ma in realtà la stai pagando con le tue informazioni quando la usi. L'organizzazione può creare un profilo sorprendentemente punto per punto della tua vita grazie a tutto ciò che condividi con essa mentre navighi sul Web dal tuo telefono.

Sebbene sia difficile eliminare completamente tutto ciò che segue se preferisci non utilizzare una ROM personalizzata o passare a iOS, ci sono un paio di cose che puoi fare per diminuire la tua apertura in questo momento.

Quanto sono sicure le informazioni sul tuo smartphone o tablet?

Valido, a meno che tu non sia una superstar significativa, molto probabilmente il tuo telefono hackerato non risalterà come veramente degno di nota e le tue foto non saranno sparse su Internet.

Tuttavia, anche senza una significativa considerazione da parte della stampa, l'hacking del telefono può essere un'enorme intrusione nella privacy e indiscutibilmente costosa.

Nel caso in cui qualcuno metta le mani o il tuo telefono, o capisca come hackerare il tuo cellulare, può usare i dati lì per umiliarti, prendere i tuoi soldi, scoprire dove sei o altro. Fortunatamente, ci sono alcune semplici attività che puoi svolgere per mantenere nascosti quei dati.

Fortunatamente, ci sono alcune semplici attività che puoi svolgere per mantenere nascosti quei dati.

Sommario

- 1-Aderisci all'Application Store!

- 2-Limita ciò a cui possono accedere le tue applicazioni!

- 3-Introdurre un'applicazione di sicurezza!

- 4-Proteggi la tua schermata di blocco!

- 5. Imposta Rintraccia il mio telefono e Cancellazione remota!

- 6. Tieni presente che le reti pubbliche sono pubbliche!

- Conclusione

1-Aderisci all'Application Store!

Indipendentemente dal fatto che il tuo telefono ti permetta di installare programmi senza il loro negozio di applicazioni, probabilmente non dovresti.

L'app store del tuo telefono offre una protezione ragionevole contro il malware. Non solo le applicazioni vengono esaminate alla ricerca di malware prima di essere aggiunte allo store, ma il tuo telefono potrebbe provare a procedere a esaminare regolarmente i progetti introdotti nello store delle applicazioni per garantire che siano ancora a posto per il tuo gadget.

Fonti esterne, ad esempio documenti scaricati direttamente da siti esterni, non possono garantire lo stesso tipo di protezione.

Ciò garantirà che possano essere introdotte solo applicazioni provenienti da fonti attendibili.

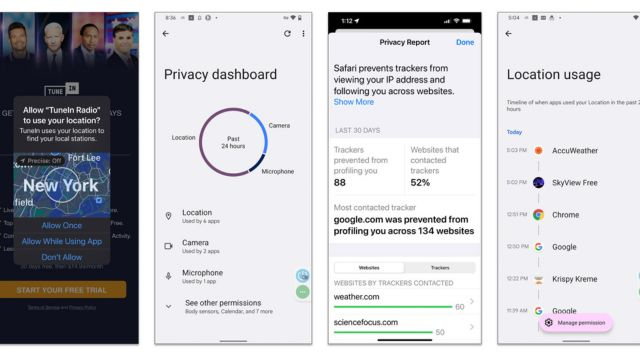

2-Limita ciò a cui possono accedere le tue applicazioni!

Nel momento in cui inserisci nuove applicazioni, il tuo telefono richiede di confermare i prerequisiti di accesso dell'applicazione.

Normalmente, le applicazioni devono accedere a cose come i tuoi record (per salvare le cose), la tua fotocamera (per scattare foto) e forse il GPS (per dare sostanza esplicita all'area). Alcune applicazioni potrebbero richiedere l'accesso a molto di più: i tuoi contatti, i dati del tuo profilo e così via.

Sebbene sia quasi difficile utilizzare uno smartphone senza consentire alle applicazioni di accedere a una parte di queste cose, non dovresti semplicemente acconsentire ai termini di ammissione di ciascuna applicazione.

Numerose applicazioni portano denaro offrendo i tuoi dati ai promotori, quindi non è sorprendente che abbiano bisogno di più accesso di quello di cui hanno realmente bisogno. Ad esempio, la tua applicazione per lampade elettriche deve conoscere la tua zona?

Nella remota possibilità che tu possa fare a meno dell'ingresso menzionato da un'applicazione, cerca un'applicazione simile che richieda meno accesso.

3-Introdurre un'applicazione di sicurezza!

Non puoi consentire al tuo PC di funzionare senza antivirus, quindi perché lasciare il tuo telefono non protetto? Non fa alcuna differenza quale framework di lavoro esegue il tuo cellulare o quanto è sicuro il suo produttore dice che è: se accedi a Internet con esso, il tuo telefono è impotente contro gli attacchi.

Leggi anche: Preparati a sperimentare il futuro dei social media: Bluesky di Jack Dorsey è qui!

Esistono molte applicazioni nemiche di virus e ostili al malware accessibili per ogni tipo di gadget. Anche le applicazioni firewall sono utili per garantire che nessuna applicazione invii o riceva dati di cui non sei consapevole.

4-Proteggi la tua schermata di blocco!

Questo sembra essere standard, tuttavia molte persone in realtà non lo fanno accadere. Scrivere una frase segreta ogni volta che devi controllare il tuo telefono è un fastidio, ma ne vale la pena.

Nel caso in cui perdi il telefono, senza una schermata di blocco sicura il cheat può accedere a tutto: i tuoi record, le foto, l'account Facebook, le applicazioni per lo shopping. Il tuo programma ricorda le tue password? A condizione che ciò sia vero, il criminale può ora accedere a qualsiasi sito con una chiave segreta salvata.

Hai ancora un vero senso di sicurezza con un semplice tocco?

Cerca di non prendere l'esempio, tutto sommato. Senza dubbio, in realtà è più sicuro di un semplice passaggio, ma a malapena. Controlla davvero lo schermo del tuo telefono.

Abbi poca o nessuna fiducia nella tua privacy per qualcosa di meno di un PIN o una frase segreta.

5. Imposta Rintraccia il mio telefono e Cancellazione remota!

Nel caso in cui non hai impostato questi punti salienti per il tuo telefono, stai rinunciando a uno degli sforzi di sicurezza più impressionanti che puoi ottenere ... inoltre, con la maggior parte dei telefoni, è gratuito.

Supponendo che tu perda il telefono, il Trova il mio telefono componente può aiutarti a individuare la sua area definita utilizzando il GPS del tuo telefono. Alcune amministrazioni cercheranno di farti squillare il telefono se è nelle vicinanze.

Leggi anche: Tiktok è vietato in Canada?

Nella remota possibilità che tu non possa accedere immediatamente al tuo telefono o temi che qualcuno possa averlo rubato, puoi anche cancellare da remoto tutte le informazioni riservate.

In questo senso, indipendentemente dal fatto che qualcuno riesca a decifrare la tua parola segreta della schermata di blocco super sicura creata di recente, non ci sarà nulla da trovare sul telefono.

6. Tieni presente che le reti pubbliche sono pubbliche!

I piani informativi sono costosi e nessuno ha bisogno di sperperare i propri preziosi megabyte quando può navigare gratuitamente al bar vicino. Tuttavia, in qualsiasi momento ti interfaccia con una rete pubblica, liberi il tuo gadget fino a ogni altra persona su quella rete. Qualsiasi programmatore alle prime armi può utilizzare il Wi-Fi pubblico per tenere d'occhio diversi utenti nelle vicinanze.

Non devi stare del tutto lontano dal Wi-Fi pubblico, basta essere accorti al riguardo. Nel caso in cui difficilmente riesci a trattenerti per capire l'ultimo interesse amoroso di J.Lo, sentiti libero di ricercarlo.

Tuttavia, nel caso in cui stavi pensando di controllare il saldo della tua Mastercard o di acquistare un altro paio di scarpe su Zappos, aspetta fino al tuo ritorno a casa.

Nel caso in cui tu debba davvero visitare destinazioni sicure o accedere a informazioni private mentre sei fuori, considera l'utilizzo di un'amministrazione VPN. Le reti riservate virtuali confondono la tua azione, in modo che nessuno sulla rete pubblica possa seguirla.

Leggi anche: Freevee è davvero gratuito? Ecco la verità su questo servizio di streaming!

Numerose aziende offrono l'amministrazione VPN per i propri rappresentanti, consentendo loro di accedere alla rete dell'organizzazione da qualsiasi luogo. Anche alcuni interruttori domestici offrono questo aiuto.

Conclusione

Sebbene la verifica a 2 fattori (2FA) non impedirà a Google di ottenere le tue informazioni, potrebbe impedire ai programmatori di violare il tuo record, il che sarebbe ancora più terribile: molto probabilmente non rispetteranno le norme sulla privacy di cui Google deve tenere conto .

Questo è il motivo per cui dovresti attivare 2FA per il tuo account Google e qualsiasi account basato sul Web ogni volta che la situazione lo consente.

Spero ti sia piaciuto l'articolo. Fateci sapere i vostri pensieri nella casella dei commenti qui sotto e seguiteci notizie di tendenza per tutte le ultime novità!

Qual è la tua reazione? +1 0 +1 0 +1 0 +1 0 +1 0 Continua a leggereCondividere: